WLAN笔记-壹

¶WLAN历史

WLAN是Wireless Local Area Network(无线局域网)的缩写,实际上就是要在不采用网线的情况下,提供以太网的互联功能。

我们更常见到的词是Wi-Fi(Wireless Fidelity, 无线保真),但其实Wi-Fi是实现WLAN的技术之一,它遵循IEEE 802.11标准。实现WLAN的技术还可以是IrDA红外,Bluetooth蓝牙,HomeRF,乃至于GSM和LTE等,但Wi-Fi具有巨大的优势,以至于现在说到WLAN,基本就等于Wi-Fi。

Wi-Fi同时作为一个商标,被WiFi联盟WFA持有,新产品要通过Wi-Fi联盟的测试和认证后,才被允许使用“Wi-Fi”logo。这实际上是为了保证产品之间的兼容性。

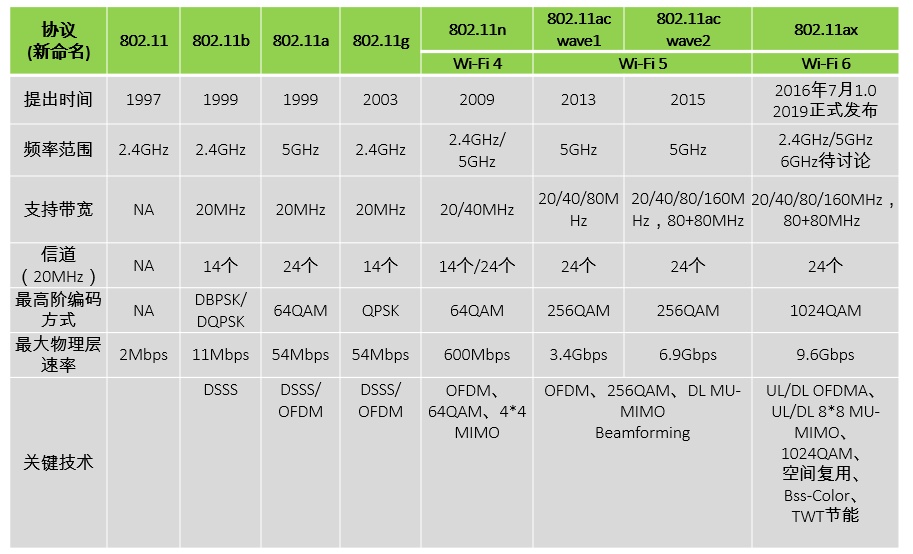

Wi-Fi技术伴随着802.11标准演进。这一过程带来了更多的子载波、更高的调制方式、更高的编码率、更短的GI、更宽的带宽、还有MAC层的报文聚合等等。当然,它们的共同目的都是不断提升无线网络的吞吐量,降低时延。

¶基本架构

AP(Access Point,接入点)是Wi-Fi网络的中枢,它相当于有线网络中的集线器,把各个无线终端设备连接起来,在一般的使用场景中,AP就是无线路由器。

¶FAT AP

传统的Wi-Fi组网采用FAT AP架构,这种“胖”AP集Wi-Fi物理层,用户数据加密,用户认证,QoS,网络管理,漫游技术以及其他应用层的技术于一体,一台无线路由器干了所有的事。这种简单架构适合家庭用户,但并不适合进行大规模组网。

¶FIT AP

因此,又产生了FIT AP架构。它新增一个叫做AC(AP Controller,无线接入控制器)的网元,让AP不再做用户数据加密,认证等功能,而是把数据传到AC,由AC进行集中控制和管理。而剥离了许多功能的“瘦”AP设备就可以做得更方便部署。这种架构更容易搭建大型无线网络,提供更多的增值服务。

¶安全策略

¶WEP

WEP是Wired Equivalent Privacy有线等效加密。

WEP定义在IEEE 802.11标准中,采用RC4对称加密算法(已经不安全),涉及链路认证和数据加密,不涉及接入认证和密钥协商。

链路认证就是我们输入Wi-Fi密码后,获取IP地址,建立数据链路的过程。WEP的链路认证分为开放系统认证(相当于没有密码)和共享密钥认证,且链路上的数据也会通过该密钥进行加密。

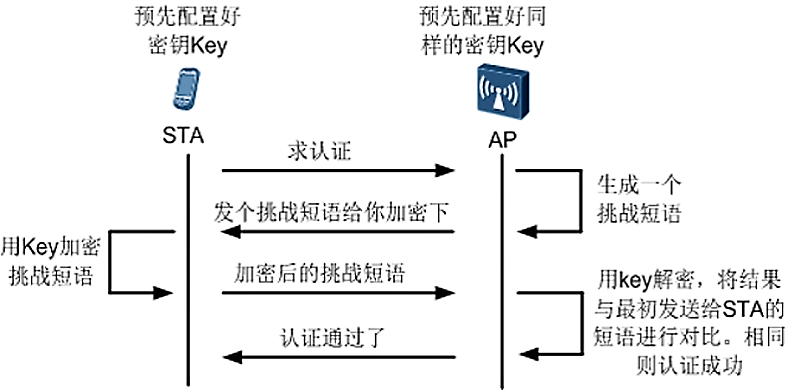

我们当然不能以明文的形式将密钥发送出去,那怎样进行终端设备和WLAN设备之间密钥的比对呢?如图所示,这个过程借助了“挑战短语”的技巧。

共享密钥用于加密数据的设计虽然简洁,但也带来了安全隐患:只要知道了WEP密钥,就可以对所有数据进行解密,也可以恶意构造虚假的数据帧。

链路认证完成之后,我们的设备虽然获取到了IP地址,但不一定能连接到其他设备和互联网,这涉及到的就是接入认证。对于在链路认证阶段采用开放系统认证的WEP AP,通常会在接入认证阶段使用MAC认证或Portal认证。

MAC认证与其说它是一种认证方式,不如说是一种访问控制方式。它直接使用终端设备的MAC地址作为凭据,而无需输入任何信息,但由于MAC地址很容易伪造,这种认证并不够安全。

Portal认证即Web认证,在用户接入时弹出认证页面,由认证服务器完成认证。这种认证方法需要终端设备上具备浏览器。

¶WPA/WPA2

由于WEP存在安全漏洞,现在使用更广的是WPA/WPA2加密方式。WPA采用提供密钥重置机制的临时密钥完整性协议TKIP,增强了安全性;加强版的WPA2所使用的CCMP协议以AES加密算法为核心,比TKIP更难破解。

WPA/WPA2在链路认证方面仅支持没有密码的开放系统认证,但引入了接入认证和密钥协商。

大型企业网络一般由专用的认证服务器进行802.1X接入认证方式,这种认证也可以用于有线的以太网。个人用户则主要采用预共享密钥模式,它与WEP的共享密钥认证类似,通过STA和WLAN设备端是否能够用密钥对协商的消息成功解密来确认双方配置的预共享密钥是否相同。但这个密钥仅仅用于认证过程,而不用于数据加密,不会导致WEP中严重的安全问题。

那么,WPA/WPA2如何进行数据加密呢?这就涉及到了密钥协商机制。

根据接入认证阶段生成的成对主钥PMK(Pairwise Master Key)产生成对临时密钥PTK(Pairwise Transient Key)和群组临时密钥GTK(Group Temporal Key)。其中,PTK用来加密单播报文,GTK用来加密组播和广播报文。经过了上述重要过程后,通信双方就开始了经过加密处理后的数据传输。加密算法使用TKIP或AES,加密密钥使用密钥协商阶段协商出的密钥。

到这里,WLAN似乎已经很安全,然而仍有一个大问题没有解决:WLAN设备端知道如果我们没有正确的密码,就不是应该连入的人;但我们对于要连接的WLAN设备端,可以说是一无所知——我们能知道的只有热点的名称SSID,而这玩意是可以随便伪造的。这就为钓鱼攻击提供了切入点,如今的“钓鱼Wi-Fi”和“伪基站”也正是利用了这个缺陷。

¶WAPI

和TD-SCDMA一样,WAPI也是早年中国搞的“自主知识产权”。它现在基本已经凉凉,如果你是iOS用户,兴许还曾在设置中见过这个奇怪的选项。诺基亚时代,懂行的都知道要买“港水”、“亚太”,就是因为大陆正版国行机被阉割了WLAN功能,这件事就与WAPI脱不了干系。

换在以前,我以为WAPI是和大名鼎鼎的“火星坐标系”GCJ02一样徒增烦恼的玩意,对WAPI满腹牢骚,并且开始反思这国怎定体问云云。但其实在技术层面上,WAPI是一个比WPA要超前的标准,它的核心是数字证书和SMS4加密算法,并且用引入鉴别服务器的三元架构设计解决了传统Wi-Fi的二元架构下容易遭受钓鱼攻击、中间人攻击的问题,具有极高的安全性。

关于WAPI的故事非常复杂,科研机构、IEEE、ISO、政府、运营商、硬件厂商、境外势力多方博弈,才造就了今天走802.11i路线的Wi-Fi一统天下,而WAPI潜伏于阴影的局面。最后在这里贴出几篇文章,有助于快速了解那段历史。